Cybersécurité dans l’IoT : Attaques et préventions

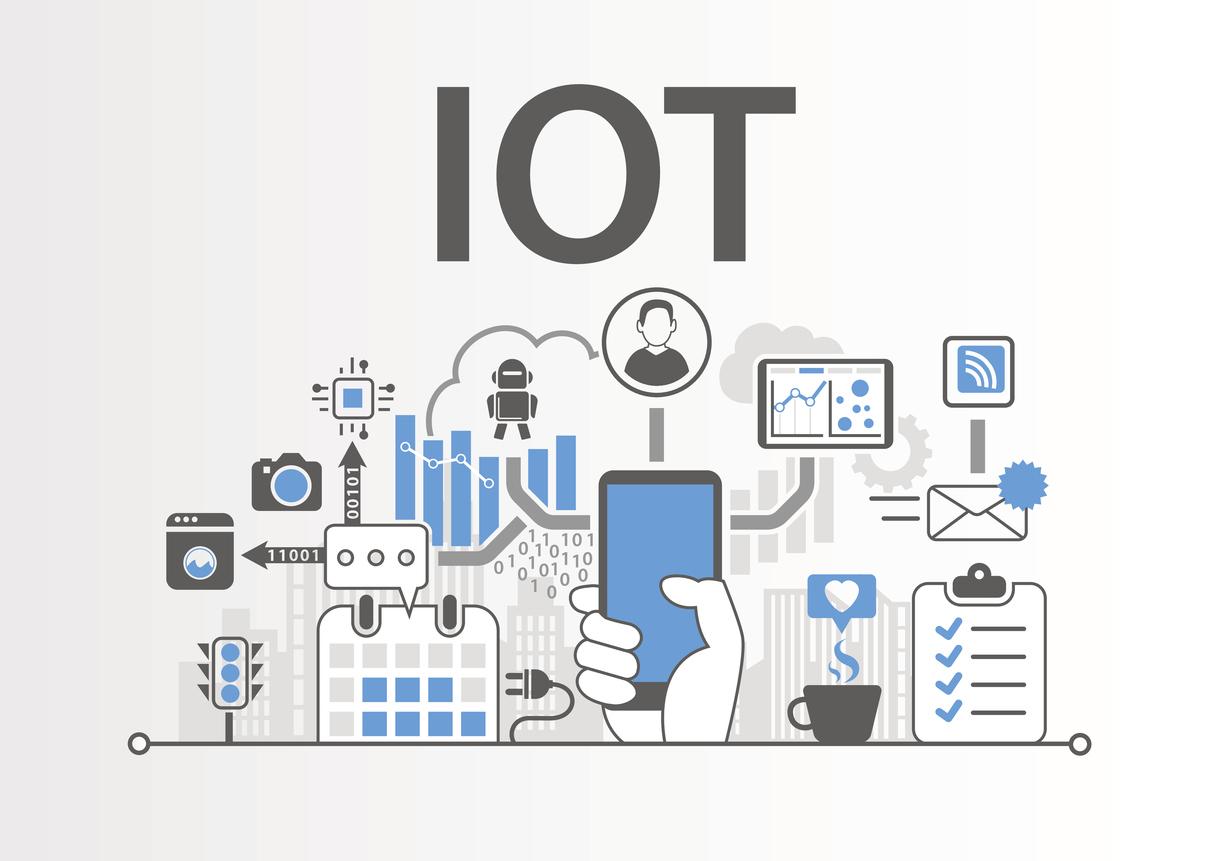

L’internet des Objets est partout…Quid de sa sécurité ?

Les dispositifs IoT sont largement utilisés dans les industries. Il est important de prendre en compte les risques de cyber-vulnérabilités dans l’environnement IoT et de mettre en œuvre des mesures de cybersécurité efficaces.

Sécurité applicative (AppSec)

Les applications, et surtout les API, sont un vecteur d’attaque privilégié par les cybercriminels. L’adoption des applications mobiles et des services hébergés dans le Cloud impose de s’intéresser aux mesures de sécurité déployées pour se prémunir contre de telles attaques.

Le nombre d’applications IoT introduites sur le marché pour différents domaines s’est multiplié :

- Contrôle du trafic

- Domotique

- Surveillance de l’environnement

- Systèmes de défense

- Industries médicales

- Agriculture intelligente

- Gestion des transports

- ...

LES TESTS DE PÉNÉTRATION, C'EST CE QUE NOUS FAISONS

Nous sommes convaincus que notre combinaison unique de compétences fait de nous un bon candidat pour mener à bien tout projet.

Les applications IoT incorporent le déploiement de nombreux dispositifs : capteurs, actionneurs, passerelles, circuits, matériels et routeurs. Ces dispositifs communiquent entre eux par le biais des protocoles de communication avec ou sans fil.

- Protocole AMQP (Advanced Message Queuing Protocol)

- Protocole CoAP (Contracted Application Protocol)

- MQTT (Message Queuing Telemetry Transport)

- mDNS (Multicast Domain Name System)

- DNS-SD (Domain Name System Service Discovery)

- XMPP (Extensible Messaging Presence Protocol)

- Services de transfert d’état représentationnel (RESTFUL)

- Réseaux personnels sans fil à faible puissance (6LowPAN)

- ...

- Confidentialité : Garder les données privées, de sorte que seuls les utilisateurs autorisés (humains et machines) puissent y accéder. Dans ce sens, la cryptographie est une technologie clé.

- Intégrité : Processus dans lequel l’exhaustivité, et l’exactitude des données sont préservées.

- Non-répudiation : Processus par lequel un système IoT peut valider l’incident ou le non-incident d’un événement.

- Disponibilité : Capacité d’un système IoT à s’assurer que ses services sont accessibles, lorsqu’ils sont demandés par des objets ou des utilisateurs autorisés.

- Audibilité : Garantie de la capacité d’un système IoT à effectuer un suivi ferme de ses actions.

- Responsabilité : Processus par lequel un système IoT fait en sorte que les utilisateurs assument la responsabilité de leurs actions.

- Fiabilité : Capacité d’un système IoT à prouver son identité et à confirmer la confiance dans un tiers.

LES TESTS DE PÉNÉTRATION, C'EST CE QUE NOUS FAISONS

Nous sommes convaincus que notre combinaison unique de compétences fait de nous un bon candidat pour mener à bien tout projet.

Cheval de Troie : Constitue l’un des principaux problèmes de cybersécurité des circuits intégrés. Il s’agit de les modifier malicieusement pour permettre aux attaquants d’exploiter leurs fonctionnalités et d’accéder aux logiciels qui y sont intégrés.

Attaques par déni de service (DoS) : Le nœud fonctionnant sur batterie peut recevoir un très grand nombre de demandes, qui semblent légitimes, envoyées par un attaquant. Les attaques peuvent entraîner des effets indésirables (exemple panne de courant).

Nœud malveillant: Dans l’environnement IoT, certains nœuds peuvent obtenir un accès non autorisé à un réseau IoT et à d’autres objets. Ceci conduit à la perturbation des fonctionnalités et de la cybersécurité de l’environnement.

Attaque par canal auxiliaire: C’est une attaque contre les techniques de cryptage, qui peut affecter leur sécurité et leur fiabilité. Dans l’attaque par canal latéral, les objets effectuent leurs opérations normalement en divulguant des informations critiques.

Attaque de collisions: Ce type d’attaques peut être lancé sur la couche de liaison. Elles consistent à ajouter du bruit dans le canal de communication, ce qui entraîne la retransmission de paquets et la consommation de ressources énergétiques limitées.

Attaque par fragmentation: Bien que 6LoWPAN ne dispose d’aucun mécanisme de cybersécurité, sa sécurité est offerte par les couches sous-jacentes (par exemple, l’IEEE 802.15.4). L’IEEE 802.15.4 a une unité de transmission maximale de 127 octets, alors que celle de l’IPv6 est de 1280 octets.

Développé avec une technique de fragmentation, 6loWPAN permet le transfert de paquets IPv6 sur IEEE 802.15.4. Dans ce cas, un attaquant peut insérer un paquet malveillant parmi d’autres fragments.

Attaque par inondation dans le Cloud: Il s’agit d’une forme d’attaque par déni de service dans le Cloud. Ici, les attaquants envoient constamment des demandes à un service dans le Cloud, ce qui épuise ses ressources et affecte la qualité du service.

Lorsque le système Cloud constate la non-réponse de l’instance actuelle aux exigences, il transfère le service concerné vers d’autres serveurs. Cela entraîne une pression de travail accrue sur les autres serveurs.

Solution parfait pour les entreprises

Résultats concrets

Concentrez-vous sur votre cœur de métier – nous nous occupons du technique. Bénéficiez d’une solution complète et modulable combinant les produits & services informatiques dont vous avez besoin.

Nos solutions sont conçues pour réduire les tâches technique et vous permettre de vous concentrer sur ce qui compte vraiment pour votre business.

Société Suisse internationale spécialisée dans la lutte contre les risques de cybersécurité.

- Route Suisse 8 A, 1163 Etoy

- info(at)amyris-cs.ch

Offres

- Audit et Conseil

- Sécurité applicative

- Cybersécurité

- Automatisation de la sécurité

- IT Service Desk

- Marketing digital et génération de leads

- Téléphonie et VoIP

Solutions

- DevSecOps

- Réduire les risques

- Mise en conformité

- MSP (Managed Service Provider),

- Web Solutions

- Sites Internet & E-commerce

- Maintenance et support informatique